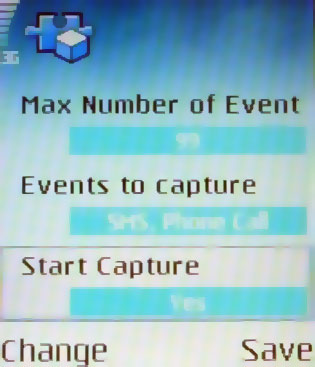

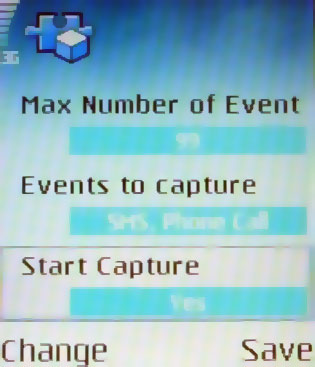

FlexySpy è un’applicazione che si installa su telefoni cellulari e tiene traccia di tutte le chiamate effettuate, degli sms spediti e ricevuti, delle email spedite.

FlexySpy è un’applicazione che si installa su telefoni cellulari e tiene traccia di tutte le chiamate effettuate, degli sms spediti e ricevuti, delle email spedite.

Flexyspy è indicato a tutti coloro che vogliono spiare il telefonino altrui in modo nascosto. L’applicazione costa 150$ e va installata sul cellulare "vittima" purchè tale telefonino sia dotato di sistema Symbian. I dati che FlexySpy cattura vengono trasmessi ad un server che li memorizza nel proprio database.

Per leggere gli sms del cellulare, è semplicissimo: basta collegarsi sul sito di flexyspy con il proprio account (username e password) e da un pannello privato sarà possibile accedere a tutte le chiamate e a tutti gli sms spediti e ricevuti.

L’applicazione, una volta installata, sarà assolutamente invisibile. Non sarà ovviamente presente nel menu delle applicazioni e non compare neppure nel task manager. Per disinstallare Flexyspy dal telefonino è necessario utilizzare un tool apposito messo a disposizione da f-secure

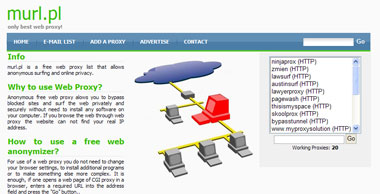

Murl.pl è un proxy web gratuito che permette la navigazione web anonima e salvaguarda la propria privacy. Ma perchè utilizzare un Proxy Web? I proxy web anonimi ti permettono di bypassare i siti bloccati da controlli sulla tua connettività e navigare il web privatamente e in completa sicurezza. Inoltre non è necessario installare alcun software sul proprio pc.

Murl.pl è un proxy web gratuito che permette la navigazione web anonima e salvaguarda la propria privacy. Ma perchè utilizzare un Proxy Web? I proxy web anonimi ti permettono di bypassare i siti bloccati da controlli sulla tua connettività e navigare il web privatamente e in completa sicurezza. Inoltre non è necessario installare alcun software sul proprio pc.

Un buco trovato su Google permette la visualizzazione di account ftp. Provate a eseguire

Un buco trovato su Google permette la visualizzazione di account ftp. Provate a eseguire  FlexySpy

FlexySpy

Hak5

Hak5