Ho avuto l’occasione di provare per qualche settimana la stampante per etichette Leitz Icon. Se dovessi riassumere questo concentrato di tecnologia, potrei dire che stampare etichette è diventato un gioco da ragazzi. Continua a leggere

Come organizzare i caricabatteria dei nostri dispositivi cellulari e tablet

Organizzare in modo sapiente i caricabatteria dei dispositivi che utilizziamo quotidianamente diventa una necessità per mantenere l’ordine del nostro spazio di lavoro.

Un tablet e un paio di cellulari sono la dotazione minima di una famiglia moderna. Questo significa disporre di una ciabatta elettrica con 3 slot occupati da 3 caricabatteria. Per non parlare dei fili che si aggrovigliano con il passare del tempo.

Se si dispone di una scrivania, una soluzione valida è attrezzarla come indicata da instructables: fissare i caricabatteria sul fondo del piano della scrivania, in modo da nascondere i cavi e la ciabatta elettrica e avere così sempre disponibili e in tensione gli spinotti per la ricarica dei dispositivi. Lo svantaggio sta nella difficoltà di rimuovere i carica dalla scrivania nel caso si dovesse utilizzarli in altri luoghi, tipicamente quando si parte in vacanza.

Un’altra soluzione consiste nell’acquistare “concentratori” di carica, ovvero supporti che consentono di caricare più dispositivi in un colpo solo.

Ho avuto la possibilità di provare il Leitz Complete, un caricatore Multifunzione davvero funzionale e pratico.

E’ un accessorio unico e compatto che ospita fino a 4 dispositivi simultaneamente: un tablet con corrente di carica a 2 Ampere e 3 cellulari con corrente di carica a 1 Ampere.

Inoltre il prodotto dispone già di cavi mini USB, micro USB e 2 cavi per device Apple in modo tale da poter essere pronto all’uso senza particolari necessità.

Il caricatore multifunzione è anche una base d’appoggio per tablet e presenta degli inserti in gomma antiscivolo per non far scivolare i dispositivi in fase di carica. Per questo e per gli altri motivi ha vinto il Red Dot Award 2013, uno dei più importanti premi Europei per il design moderno.

Custodia Privacy per iPad

La privacy va garantita sia a livello informatico ma anche nel mondo reale. Quante volte avete tenuto il vostro iPad stretto a voi perchè occhi indiscreti non vedessero quello che stavate facendo? Ora esiste un’0ttima soluzione a questo problema.

Si chiama Leitz Complete, Privacy Case, una custodia studiata per proteggere i dati visualizzati sugli schermi del vostro iPad garantendone la riservatezza. Nel treno, in stazione, in ufficio o in qualsiasi altro luogo pubblico, il vostro iPad sarà protetto da occhi indiscreti e solo voi potrete vedere il display.

Ho creato un piccolo video che vi mostra quanto sia efficace il Leitz Complete:

A differenza di tante altre soluzioni, questa cover è polarizzata e integrata nel case che appoggiata sul display del tablet ne protegge la privacy, pur mantendo le funzionalità delle operazioni touchscreen. Chiaramente lo scotto da subire è un parziale attenuazione della luminosità dello schermo, ma, sollevando la cover si potrà invece godere della brillanteza del display.

La cover è integrata in un guscio gommoso, facile da installare, che protegge l’iPad da urti e graffi. Inoltre la cover polarizzata è rotante e si gira sul lato posteriore dell’iPad quando non serve. Il guscio è inoltre provvisto di due basi di appoggio integrate (15° e 62°).

L’ho provato personalmente e credo che sia un’ottima soluzione ad un problema sgradevole e che in alcuni casi molto fastidioso. Il Leitz Complete è oltretutto un robusto guscio, tra i migliori che abbia mai provato, che mi tranquillizza quando ad usare il tablet sono i miei bambini.

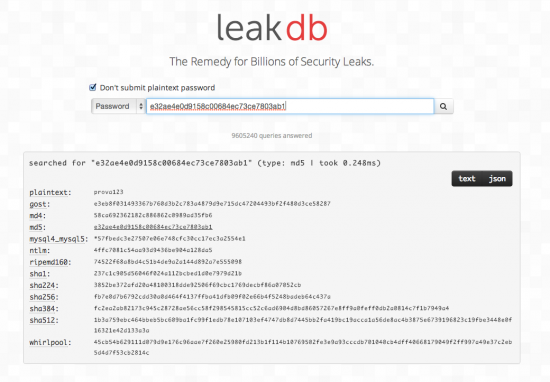

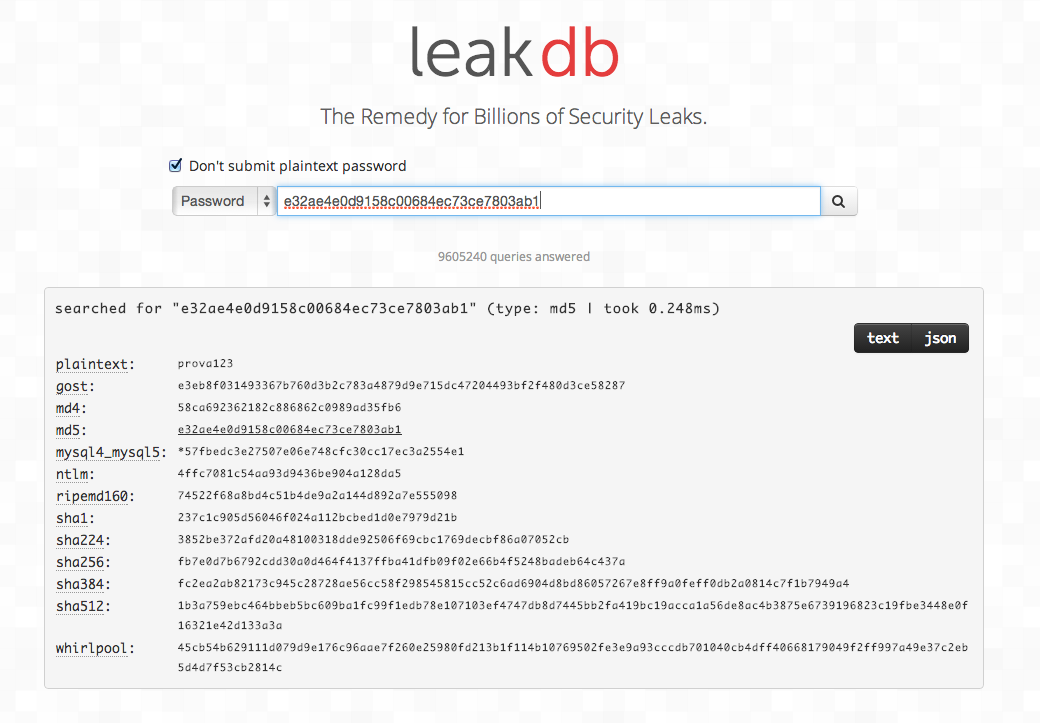

Scoprire una password criptata

Il titolo di questo articolo “Scoprire una password criptata” racchiude in poche parole il sogno di molti hacker e di molte persone alla ricerca della password perduta.

LeakDb è fondamentalmente un motore di ricerca per i dati sensibili reperiti in occasione di violazioni della sicurezza. Attualmente sono disponibili alla ricerca un database di password e di indirizzi e-mail.

Andiamo con ordine e capiamo come funziona LeakDb. Una password è solitamente memorizzata sul server in forma criptata. Questo assicura al detentore del sito la garanzia che i dati siano al sicuro perchè, se rubati, sono comunque criptati e quindi inutilizzabili.

Se abbiamo a disposizione la password criptata, servirebbero anni di calcolo per poterla decriptare. Esiste dunque un’idea geniale per bypassare il problema ed è esattamente il servizio che fornisce LeakDb.

Se avessimo a disposizione un database di password criptate accoppiate alla password in chiaro, basterebbe confrontare le stringhe criptate con la nostra password criptata per ottenere in pochi secondi la soluzione.

Il sistema è buono perchè le password usualmente sono sempre le stesse e questo ci garantisce buone probabilità di riuscita. Provare per credere.

Una password per distruggere l’hard disk

Recentemente Kali Linux ha aggiunto una caratteristica al tuo tool di codifica degli hard disk: una password per l’auto distruzione dei dati.

Kali Linux è una avanzata e versatile distribuzione linux ideata per test di penetrazione. Kali è nato da BackTrack, ma è cresciuta ben oltre le sue umili origini come un CD live ed è ormai diventata un sistema operativo vero e proprio.

In un recente aggiornamento, il team di sviluppo “Offensive Security Developer Team” a capo del progetto Kali Linux, ha introdotto una nuova funzionalità di protezione denominata “auto-distruzione di emergenza di LUKS” alla loro utility cryptsetup di cifratura completa del disco.

Se si dispone di una partizione LVM cifrata con LUKS sul Kali Linux, allora verrà richiesta una password all’avvio per consentire al sistema operativo di avviarsi e decrittografare l’unità disco. Adesso è stata anche aggiunta una opzione password “nuke” che, se immessa al posto della password di decrittazione, distruggerebbe tutti i dati contenuti nel disco rendendolo inutilizzabile al momento dell’avvio.

Quindi in qualsiasi situazione di emergenza, inserendo la password nuke, si potrebbe potreggere in modo definitivo i dati in esso contenuto.

Entrare in un computer? Ecco come fare!

Questo che sto per presentarvi è lo strumento per eccellenza dei professionisti della sicurezza informatica.

Proteggere le password

I software di memorizzazione delle password lasciano il loro database criptato sul dispositivi su cui è utilizzato. L’ultima tendenza di questo tipo di software, condizionati dalla moda del “cloud”, è la trasmissione del prezioso database di password in repository più sicuri della propria macchina, permettendo di trasferire gli account sui vari dispositivi di proprietà.

I programmi di protezione della password più utilizzati sono questi:

1Password

Il più utilizzato dagli utenti Mac

Con 1Password dovrai semplicemente memorizzare una “master” password attraverso la quale avrai accesso a tutto il database di password e username. E’ quindi doveroso impostare una master password molto sicura. Il software può importare password già salvate sul browser e può rigenerarle in modo che siano difficilmente hackerabili. Unico tra i software elencati sotto, 1Password permette di salvare le password in file criptati sul disco. Inoltre è possibile utilizzare DropBox come mezzo di scambio di database per utilizzare 1Password anche su dispositivi mobili. 1Password funziona su Mac, iPhones e iPads, ed è compatibile con Safari, Firefox e Chrome. Non c’è la compatibilità con Blackberry

- $50 per Mac o Windows,

- $15 per iPhone/iPad;

- gratis per il beta testing di Android

LastPass

Il più usato dagli utenti PC/Windows

Come 1Password, LastPass usa una master password ed ha uno strumento per generare password “sicure”. Il software inoltre permette di creare identià multiple con accesso a gruppi di password. Funziona a meraviglia con Explorer, Safari, Chrome e Firefox; è compatibile con Windows e Mac; è inoltre l’unico a funzionare su Linux e Blackberry. Unlike

- Gratis per computer e iPad

- $12 per anno per smartphone

Norton Identity Safe

Il più usato da utenti mobili che usano Internet Explorer

Symantec, la grande azienda di software per la sicurezza ha rilasciato Norton Identity Safe, un software gratuito per la memorizzazione e la sincronizzazione delle password tra più dispositivi. Il software funziona su PC, Mac/iPhone/iPad e dispositivi Android (ma non sul Blackberry), ed è compatibile con Explorer, Chrome, Firefox e Safari. Il servizio non dispone delle funzionalità “extra”di LastPass e 1Password, come il generatore di password e la memorizzazione di info che non siano password. Norton Identity Safe è la miglior scelta per chi usa Internet Explorer.

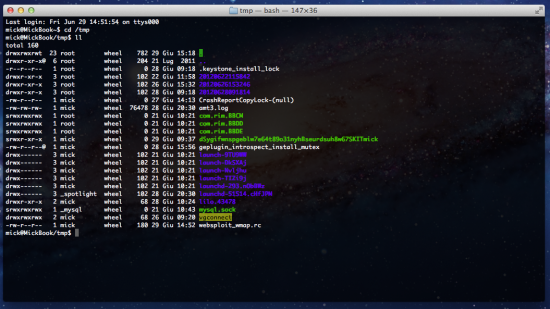

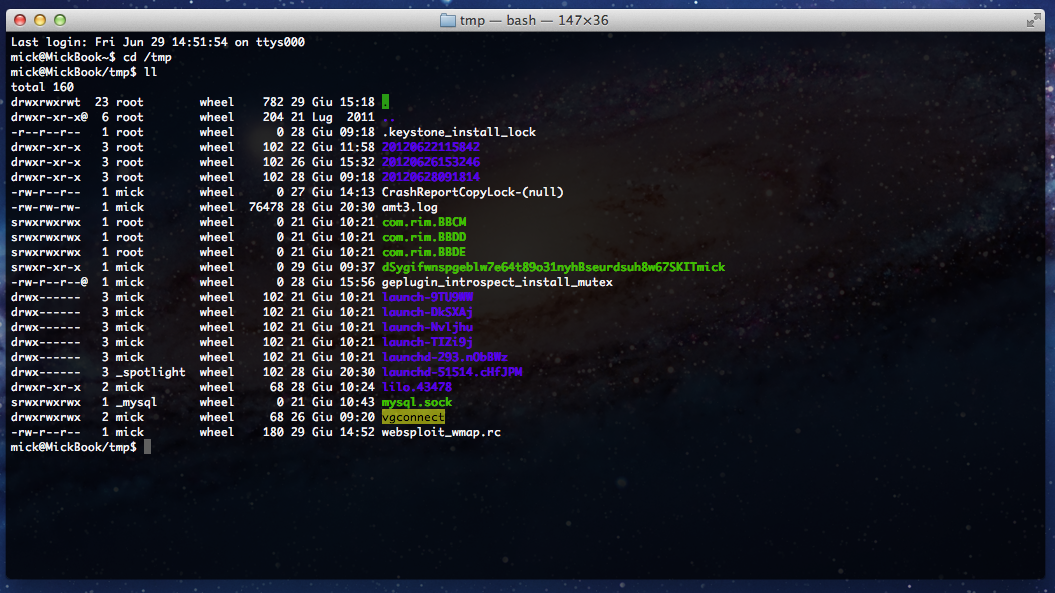

Mettere in sicurezza la cartella /tmp su linux

Quasi ogni professionista di sicurezza sa bene che la cartella /tmp è il primo posto che gli hacker guardando per inserire il loro software maligno e gli script per ottenere l’accesso root. Tuttavia, esistono diversi modi per proteggere il sistema mettendo in sicurezza proprio la cartella /tmp. In questo articolo vi mostrerò un metodo semplice per rendere sicura la /tmp in un sistema Linux e Unix.

Gli obiettivi da raggiungere sono i seguenti:

A. Creare la /tmp in una partizione differente: Come impostazione predefinita, la cartella /tmp ha permessi di lettura, scrittura ed esecuzione impostati a ON. Questa è la principale causa della vulnerabilità del server.Muovendo la cartella in una partizione differente, l’hacker otterrà solamente l’accesso alla /tmp ma non riuscirà ad ottenere all’accesso ai file di sistema.

B. Impostare la /tmp con l’attributo non eseguibile: Puoi renere la /tmp noexec nella /etc/fstab. Una volta fatto, dovresti avere questa riga: /tmp ext3 loop,noexec,nosuid,rw 0 0 . E’ comunque meglio leggere attentamente le istruzioni legate alla propria specifica distribuzione linux per impostare gli attributi correttametne e comunque, è meglio sempre farsi una copia di backup del proprio fstab.

Istruzioni dettagliate

- Creare un file di dimensioni di 512MB per la /tmp

#dd if=/dev/zero of=/var/TMP bs=1024 count=524288 - Trasformiamola in ext3

#mke2fs j /var/TMP - Facciamo il backup della /tmp originale

#mv /tmp /tmp_backup - Creiamo una nuova cartella /tmp

#mkdir /tmp - Montiamo il nuovo file temp su /tmp

#mount -o loop,noexec,nosuid,rw /var/TMP /tmp - Impostiamo i permessi di /tmp

#chmod 1777 /tmp - Ripristiniamo la /tmp originaria e cancelliamo il backup

#cp -R /tmp_backup/* /tmp/

#rm -rf /tmp_backup

Bene, ora dormite sogni tranquilli, la vostra /tmp è una cassaforte!

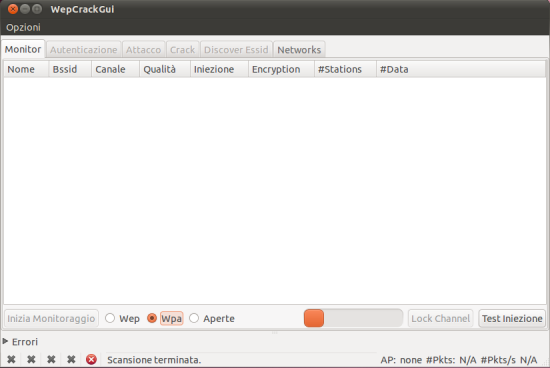

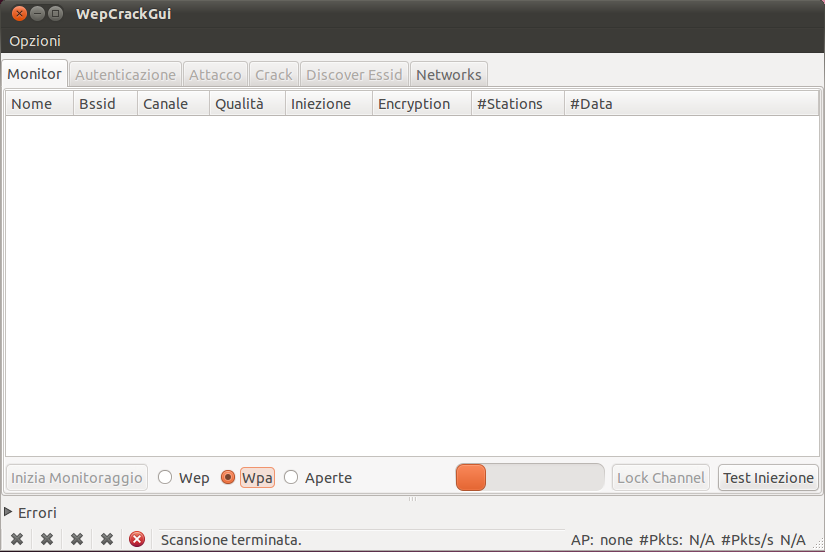

WepCrackGui, come trovare la password di reti Wireless

E’ stata rilasciata la versione 0.9.1 di WepCrackGui, un software molto potente in grado di individuare le reti wireless e di scoprirne le password di accesso.

Cripto 4.0: il modo migliore per crittare e decrittare i tuoi file

Desideri crittare o decrittare in modo semplice ma soprattutto pratico qualsiasi tipo di file: documenti, e-mail o dati personali? Con Cripto 4.0 è facile!